Linux 下使用 tcpdump 抓包

进行监听

1

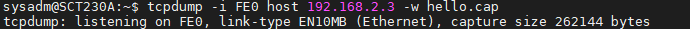

tcpdump -i FE0 host 192.168.2.3 -w hello.cap

-i FE0表示使用 FE0 网卡;host 192.168.2.3表示筛选含有 IP 为192.168.2.3的包文件;-w hello.cap表示保存为 hello.cap 文件;

注意监听完成后,按下 ctrl+C 停止监听才会立刻保存信息包到文件;

模拟和 192.168.2.3 通信

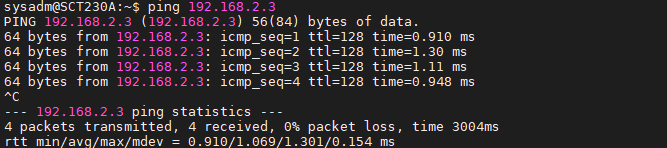

开启另一个控制台,ping 目标地址:

1

ping 192.168.2.3

停止监听

按下 ctrl+C 停止 tcpdump,会在当前目录生成一个 hello.cap 的文件,拷贝该文件到 windows;

Windows 下使用 wireshark 解析抓包文件

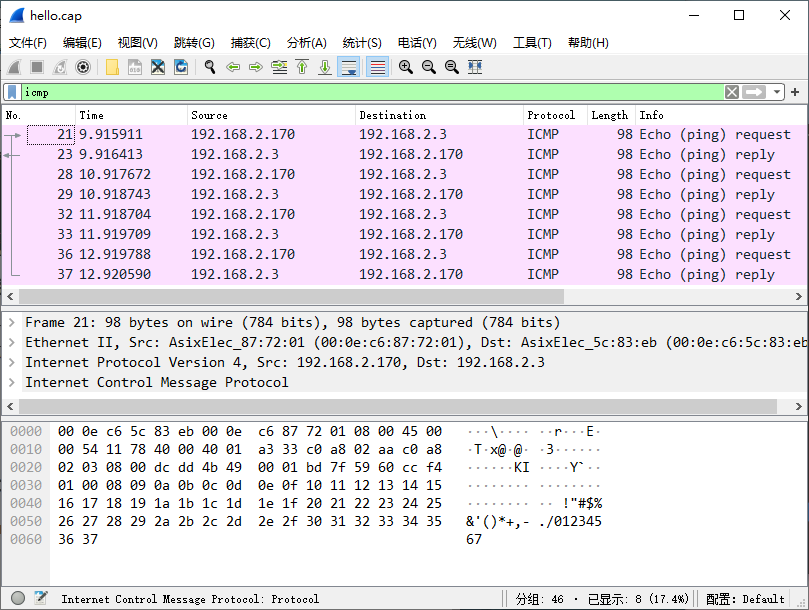

使用 wireshark 打开 hello.cap,在上方输入 icmp 即可筛选心跳帧(4 发 4 收);

更多的过滤条件(这些条件还可以使用 and 和 or 进行连接):

tcp.port == 80过滤来自 80 端口的 TCP 数据udp.port == 12345过滤来自 12345 端口的 UDP 数据ip.src == 192.168.0.1过滤源 IP 为 192.168.0.1 的数据ip.dst == 192.168.0.1过滤目的 IP 为 192.168.0.1 的数据